フォートナイトのアカウントがハッカーに盗まれてしまう。

建築要素を盛り込んだバトルロワイヤルゲームとして全世界で8000万人ものユーザーがプレイする 「フォートナイト」 にユーザーアカウントを簡単に盗まれてしまうセキュリティホールが存在するとセキュリティ研究者が報告しています。ソフトウェア開発企業と Check Point で働く研究者が、フォートナイトには複数のセキュリティホールが存在すると指摘しています。セキュリティホールのひとつは、ユーザーにリンクをクリックさせるだけで、攻撃者が遠隔操作でフォートナイトのプレイヤーアカウントを乗っ取ることを可能にします。

研究者は、フォートナイトが抱えるセキュリティホールにSQLインジェクションやクロスサイトスクリプティング、さらにはウェブアプリケーションのファイアウォールをバイパスしてしまうバグ、加えて 「QAuthn認証引継ぎバグ」 を挙げています。フォートナイトは全世界で8000万人以上のユーザーを抱える人気ゲームであり、オンラインオークションのeBayなどではフォートナイトのアカウントが5万ドル(約500万円)以上で売買されているケースもあるそうです。そのため、アカウント乗っ取りは悪夢となるとThe Hacker News は指摘しています。

アカウントの認証トークンが盗まれる仕組み

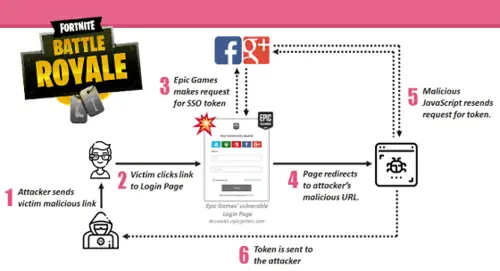

By Check Point Software Technologies 乗っ取りの流れは以下の通り。1 : クラッカーがフォートナイトユーザーに悪意あるリンクを送信2 : ユーザーはリンクをクリックしてフォートナイトのログインフォームにアクセス。3 : クラッカーの細工によりログインフォームがサードパーティのSNSに対してSSOトークンを要求。4 : ログインフォームからクラッカーの仕組んだ悪意あるURLへリダイレクトされる

By Check Point Software Technologies 乗っ取りの流れは以下の通り。1 : クラッカーがフォートナイトユーザーに悪意あるリンクを送信2 : ユーザーはリンクをクリックしてフォートナイトのログインフォームにアクセス。3 : クラッカーの細工によりログインフォームがサードパーティのSNSに対してSSOトークンを要求。4 : ログインフォームからクラッカーの仕組んだ悪意あるURLへリダイレクトされる

5 : 悪意ある JavaScript が再びSSOトークンを要求。6 : 認証トークンがクラッカーに送信され、アカウント乗っ取りが可能に。既に一部のユーザーがアカウント乗っ取り被害にあっている模様。また、クラッカーは被害者がゲーム中に他プレイヤーと行っていたボイスチャットの内容にアクセスする可能性もあるとのことで、アカウント所有者のプライバシーを著しく侵害する可能性も指摘されています。加えて、クラッキングのひとつであるSQLインジェクションを悪用することで、クラッカーがEpic Gamesが使用している MySQL データベースのバージョンを特定する可能性もある、としています。なお、Check Point はフォートナイトが抱えるセキュリティホールをまとめたムービーも公開しています。他にも、フォートナイトで使用されているウェブアプリケーションのファイアーウォールをバイパスし、ユーザーログインプロセスに対するクロスサイトスクリプティング攻撃を実行することにも研究チームが成功しています。なお、こういった内容は既に Check Point が Epic games 側に報告済み。Check Point および Epic games はフォートナイトユーザーに向け、ユーザーフォーラムや他サイトで提供されるリンクを不用意にクリックしないことを推奨しており、The Hacker News は「2段階認証を有効にすることをオススメする」と記しています。